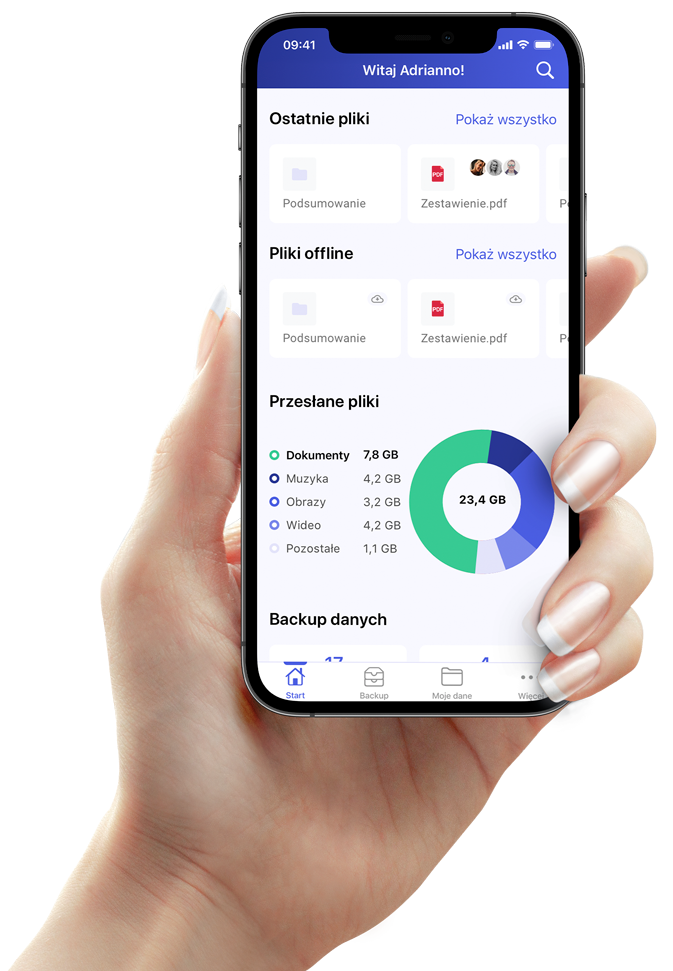

Zaktualizuj Comarch IBARD do wersji 6.x.

Phishing to rodzaj cyberataku, w ramach którego przestępcy działający w sieci próbują podstępem skłonić użytkowników do bezrefleksyjnego wykonania określonej czynności, takiej jak kliknięcie linku, podanie poświadczeń, otwarcie załącznika, czy wprowadzenie zmian w jednym z firmowych procesów. Ponad 90% udanych ataków hakerskich i przypadków kradzieży danych zaczyna się właśnie od oszustw w postaci phishingu, które najczęściej realizowane są przy użyciu fałszywych wiadomości e-mail.

Do tej pory cyberprzestępcy stosowali głównie dwie strategie. Pierwsza z nich, strategia masowa, polegała na spamowaniu jak największej liczby osób. Druga pozwalała na ataki ukierunkowane, wymierzone w precyzyjnie wybraną grupę osób, np. pracujących w danej firmie lub na określonym stanowisku. Obecnie coraz częściej dochodzi do ataków socjotechnicznych łączących obie taktyki. Takie hybrydowe podejście jest niestety jeszcze skuteczniejsze, zwłaszcza, jeśli przed sobą mamy nieuświadomionego, nieostrożnego użytkownika.

Statystyki mówią jasno, najsłabszym ogniwem wszelkich zabezpieczeń są ludzie. Sprawcy cyberataków wykorzystują typowe cechy ludzkie, takie jak ciekawość, czy zaufanie wobec znajomych, aby podstępem skłonić ofiarę ataku do zrobienia czegoś, czego normalnie by nie zrobiła. Treść złośliwych e-maili bardzo często zawiera oficjalne logotypy i inne elementy identyfikacji wizualnej organizacji, które mają za zadanie uśpić czujność odbiorcy. Dodatkowo, oszuści często stwarzają poczucie pilności, które ma zwieść użytkownika i sprawić, że zacznie działać bez zastanowienia. Podsumowując, wśród znaków ostrzegawczych, na które warto zwrócić szczególną uwagę wyróżnić można:

Do rozwiązań blokujących phishingowe e-maile na drodze do skrzynek pracowników należą odpowiednie filtry antyspamowe, bezpieczna brama e-mail oraz stosowanie standardowych protokołów uwierzytelniania poczty (takich jak DMARC, DKIM, czy SPF) i innych technologii. Natomiast cyberprzestępcy działają podstępnie i elastycznie, stale rozwijając arsenał stosowanych metod, dlatego priorytetem dla każdej firmy powinno być odpowiednie przygotowanie swoich pracowników, którzy będą stanowić wsparcie dla działu bezpieczeństwa IT. Firmy powinny regularnie trenować czujność oraz weryfikować stan wiedzy pracowników poprzez cyklicznie przeprowadzane egzaminy, czy symulacje ataków phishingowych uczące prawidłowego reagowania na incydenty bezpieczeństwa.

Comarch S.A.

al. Jana Pawła II 39a

31-864 Kraków

Telefon: +48 12 684 88 80

E-mail: pomoc@ibard.com