Phishing, słabe hasła czy złośliwe oprogramowania – to tylko kilka z najczęstszych rodzajów cyberataków. Wiele przedsiębiorstw stara się jak najlepiej zabezpieczyć swoje dane w cyberprzestrzeni, korzystając z różnego rodzaju zabezpieczeń i organizując szkolenia. Skupienie na ochronie danych w sieci sprawia, że coraz częściej zapomina się o fizycznym bezpieczeństwie dokumentów, a to podstawa działania świadomego przedsiębiorstwa.

Słabe hasła i nie tylko

Czynnik ludzki często jest główną przyczyną wycieku informacji. Niska świadomość pracowników na temat niebezpieczeństw związanych z nieodpowiednim obchodzeniem się z dokumentami, a także brak jasnych procedur postępowania w przypadku zagrożeń, zwiększają ryzyko błędów. Nieodpowiednie praktyki bezpieczeństwa pracowników, takie jak korzystanie ze słabych i nieregularnie zmienianych haseł czy udostępnianie ich innym osobom, stanowią poważne zagrożenie. W połączeniu z niewłaściwym lub chaotycznym przechowywaniem dokumentów, brakiem odpowiednich systemów alarmowych oraz nieregularnymi kontrolami systemów sanitarnych, wszystkie czynniki tworzą elementy układanki, prowadzącej do poważnych konsekwencji. Dlatego, aby zapewnić bezpieczeństwo informacji, niezbędne jest wdrożenie szeregu działań, zmniejszających, a docelowo, całkowicie eliminujących ryzyko ich utraty.

Bezpieczeństwo 360°

Gwarancja bezpieczeństwa dokumentów firmowych wymaga zaangażowania wszystkich pracowników oraz kompleksowego podejścia obejmującego zarówno aspekty techniczne, jak i edukacyjne. Również odpowiednio przygotowane pomieszczenia i regularne przeglądy systemów alarmowych są podstawą. Nie można także zapominać o ochronie danych osobowych zgodnie z wymogami RODO, ponieważ każdy pracownik ma swój wkład w ochronę wrażliwych informacji. Równie ważne jest zapewnienie bezpieczeństwa systemów informatycznych poprzez regularne aktualizacje oprogramowania i tworzenie kopii zapasowych, kluczowych w razie niepożądanego incydentu niszczącego fizyczne dokumenty.

Oprócz odpowiednio przygotowanej infrastruktury, takiej jak pomieszczenia archiwum czy nowoczesne systemy zabezpieczeń, niezwykle istotne są regularne szkolenia. Dzięki nim pracownicy zdobywają wiedzę na temat zasad bezpiecznego postępowania z dokumentami, zarówno papierowymi, jak i elektronicznymi. Uczą się, jak chronić firmowe informacje przed utratą czy dostępem osób niepowołanych, np. poprzez zamykanie pomieszczeń, wyłączanie komputerów po zakończeniu pracy czy zachowanie ostrożności podczas korzystania z urządzeń mobilnych.

Podsumowanie

Świat się rozwija, a wraz z nim rosną zagrożenia dla bezpieczeństwa informacji. Ochrona dokumentacji to nie tylko kwestia technologii, ale również kultury organizacyjnej. Tylko poprzez połączenie nowoczesnych rozwiązań technicznych z edukacją pracowników i jasno określonymi procedurami możliwa jest skuteczna ochrona danych firmy. Właśnie dlatego, zapewnienie fizycznego bezpieczeństwa dokumentów to ciągły proces, wymagający stałego monitorowania i dostosowywania do nowych wyzwań. Nowe technologie mogą w przyszłości jeszcze bardziej usprawnić proces ochrony danych, jednak podstawą tego systemu pozostaje człowiek i jego świadomość. Dlatego tak ważne jest inwestowanie w szkolenia i edukację pracowników, aby stworzyć kulturę bezpieczeństwa w organizacji.

Jeśli chcesz chronić dane firmy, zainwestuj w rozwój swojego pracownika. Poznaj najnowsze szkolenie z cyberbezpieczeństwa od Comarch i zobacz, jak może ono pomóc w wyrobieniu bezpiecznych nawyków w Twoim zespole.

Współczesne przedsiębiorstwa, świadome rosnącego zagrożenia atakami hakerskimi, coraz częściej stawiają na cyberbezpieczeństwo. Dzisiaj, kiedy cyberzagrożenia są na porządku dziennym, łatwo zapomnieć, że istnieją jeszcze inne, równie poważne niebezpieczeństwa, które mogą sparaliżować działalność firmy. Klęski żywiołowe, katastrofy naturalne, a także losowe zdarzenia, takie jak pożary czy awarie infrastruktury to tylko niektóre losowe sytuacje mogące pogrążyć przedsiębiorstwo. Choć często skupiamy się na zabezpieczeniu danych przed hakerami, nie możemy zapominać o bezpieczeństwie fizycznym pracowników i majątku firmy.

Tradycyjne podejście do bezpieczeństwa, skupione głównie na cyberzagrożeniach, może okazać się niewystarczające. Zbyt duża koncentracja na wirtualnych zagrożeniach może prowadzić do zaniedbania innych istotnych obszarów ryzyka, takich jak bezpieczeństwo fizyczne czy ciągłość działania. Aby zbudować odporny biznes, niezbędne jest kompleksowe podejście, które obejmuje zarówno aspekty cyfrowe, jak i fizyczne.

Znaj swojego wroga

Warto wiedzieć jakie zagrożenia, oprócz tych w sieci, czekają na naszą firmę. Wielu przedsiębiorców nie zdaje sobie sprawy z tego co może się wydarzyć i jakie konsekwencje niosą za sobą niebezpieczne incydenty w miejscu pracy. Najczęstsze z nich możemy zaliczyć do kilku kategorii:

- Klęski żywiołowe i kataklizmy (powodzie, pożary, trzęsienia ziemi czy wiatry huraganowe) – mogą prowadzić do zniszczenia budynków, uszkodzenia urządzeń, utraty dokumentacji oraz zagrażać zdrowiu i życiu pracowników.

- Awarie techniczne (awarie prądu, wybuchy, awarie maszyn, urządzeń i systemów) – prowadzą do przerw w produkcji, utraty danych, uszkodzenia urządzeń oraz ryzyka uwolnienia szkodliwych substancji, zagrażających pracownikom.

- Incydenty związane z bezpieczeństwem biologicznym (zakażenia, alergie, zaniedbanie budynków) – niebezpieczeństwo występujące szczególnie w przypadku pracy w laboratoriach oraz przedsiębiorstwach produkujących wszelkiego rodzaju środki i substancje chemiczne lub biologiczne, a także w sytuacji zaniedbania budynku lub awarii systemów sanitarnych (awaria klimatyzacji, pleśń, grzyb).

- Błędy ludzkie (nieprzestrzeganie procedur, przemęczenie, stres, nieuwaga, włamania) – sytuacje spowodowane błędem człowieka, które mogą doprowadzić zarówno do utraty zdrowia lub życia, jak i do narażenia firmy na straty.

Bezpieczeństwo to inwestycja

Najistotniejsza jest analiza działań podjętych w celu ochrony przedsiębiorstwa. Należy zastanowić się jakie błędy popełniane są w firmie i co można zmienić, aby w lepszy sposób ją zabezpieczyć. Warto zauważyć mocne i słabe strony działania firmy i sprawdzić czy nie popełniane są najczęstsze błędy, które mogą doprowadzić do nieszczęśliwych wypadków:

- Brak kompleksowego podejścia – brak spójnej strategii zarządzania ryzykiem, która skupia się zarówno na cyfrowych, jak i fizycznych aspektach działalności firmy.

- Niedocenianie zagrożeń – zakładanie, że firma jest zbyt mała, pracownicy są zbyt uczciwi lub wystarczająco ostrożni, by stanowić zagrożenie.

- Brak inwestycji w naukę i szkolenia – nieprzeprowadzanie okresowych ćwiczeń, brak szkoleń z zakresu bezpieczeństwa, zbyt ogólnie określone zasady działania firmy w sytuacji zagrożenia.

- Oszczędność na bezpieczeństwie – inwestowanie w najtańsze, a nie najskuteczniejsze rozwiązania.

- Brak planu i niewystarczające przygotowanie na nieprzewidziane zdarzenia – brak procedur awaryjnych i procedur reagowania na kryzys może prowadzić do poważnych strat.

Ochrona firmy – więcej niż hasło

Korzyści z kompleksowego podejścia do tego tematu są nieocenione. Minimalizuje ono ryzyko wystąpienia poważnych incydentów, zwiększa odporność organizacji na wstrząsy i poprawia wizerunek firmy. Przedsiębiorstwa, które skutecznie zarządzają ryzykiem, zyskują zaufanie klientów i partnerów biznesowych. Klika prostych zasad zbuduje procedurę bezpieczeństwa Twojej firmy na nowo i pozwoli funkcjonować Tobie i Twoim pracownikom w bezpiecznym, pozbawionym ryzyka środowisku. Pamiętaj aby:

- Prowadzić regularne audyty bezpieczeństwa.

- Inwestować w szkolenia pracowników.

- Wdrożyć politykę bezpieczeństwa.

- Posiadać plan awaryjny.

- Regularnie aktualizować oprogramowanie i sprzęt.

- Zatrudnić specjalistę ds. bezpieczeństwa lub skorzystać z usług zewnętrznej firmy.

Wniosek jest prosty: od początku działania firmy buduj silną politykę bezpieczeństwa. Aby zapewnić długoterminowy sukces, przedsiębiorstwa muszą wyjść poza tradycyjne podejście do bezpieczeństwa i przyjąć kompleksowe podejście do zarządzania ryzykiem. Tylko w ten sposób mogą skutecznie chronić swój biznes przed różnorodnymi zagrożeniami, które czyhają na nie w dynamicznym środowisku biznesowym.

Jeśli Twoja firma zadbała już o fizyczne bezpieczeństwo przedsiębiorstwa i pracowników, zwróć także uwagę na kwestie cyberzagrożeń. Jeśli chcesz lepiej zabezpieczyć cyfrowe podłoże swojego biznesu przeczytaj nasz artykuł Cyberbezpieczeństwo – odpowiedzialność każdego pracownika, poznaj istniejące zagrożenia i dowiedz się jak się przed nimi chronić.

W dzisiejszym cyfrowym świecie, w którym cyberzagrożenia stale ewoluują, systematyczne szkolenie pracowników w zakresie cyberbezpieczeństwa staje się nieodzownym elementem strategii każdej firmy. Wiedza z tego obszaru jest kluczowa nie tylko dla zespołów IT, ale także dla każdego członka przedsiębiorstwa, niezależnie od stanowiska. Dowiedz się, jak efektywnie organizować szkolenia z zakresu cyberbezpieczeństwa, jak często je przeprowadzać oraz jakie metody najlepiej wykorzystać.

Jak często przeprowadzać szkolenia z zakresu cyberbezpieczeństwa?

Optymalna częstotliwość szkoleń zależy od kilku czynników, takich jak wielkość organizacji, charakter pracy pracowników oraz poziom ryzyka. Jednak w większości przypadków zaleca się, aby szkolenia z cyberbezpieczeństwa odbywały się co najmniej raz na kwartał. Częstsze aktualizacje – np. comiesięczne – są zalecane w sektorach narażonych na większe ryzyko cyberataków, takich jak bankowość czy sektor publiczny. Kluczowe jest również reagowanie na pojawiające się zagrożenia i zmiany w technologii – gdy pojawia się nowy rodzaj ataku, warto przeprowadzić dodatkowe szkolenie.

Jak pielęgnować dobre nawyki?

W ramach szkolenia pracowników warto stosować pewne praktyki, które zwiększają czujność i wyrabiają dobre nawyki, minimalizując tym samym ryzyko utraty danych firmy. Wśród najlepszych praktyk można wymienić:

- Personalizację szkoleń – jednym z wyzwań jest dostosowanie treści do poziomu zaawansowania uczestników. Pracownicy IT będą potrzebowali bardziej technicznych szkoleń, natomiast dla pozostałych pracowników warto skupić się na podstawach, takich jak rozpoznawanie phishingu czy zasady bezpiecznego korzystania z e-maili.

- Interaktywne szkolenia online – szkolenia online stają się coraz popularniejsze, ponieważ pozwalają na elastyczność i dostosowanie nauki do indywidualnych potrzeb pracowników. Tego typu szkolenia umożliwiają pracownikom naukę w dogodnym czasie i miejscu. Specjalne platfromy często zawierają interaktywne elementy, takie jak quizy czy symulacje, co znacznie zwiększa efektywność szkoleń.

- Szkolenia przypominające – jednorazowe szkolenie z cyberbezpieczeństwa nie wystarczy. Ważne jest, aby regularnie przypominać pracownikom o najlepszych praktykach poprzez krótkie testy czy kampanie przypominające, które ułatwiają zapamiętanie kluczowych zasad.

- Symulacje ataków – praktyczne symulacje ataków, takie jak phishing czy ransomware, są świetnym sposobem na przetestowanie reakcji pracowników w sytuacjach rzeczywistych. Dzięki nim można szybko zidentyfikować obszary, które wymagają dodatkowych szkoleń.

- Wspieranie kultury cyberbezpieczeństwa – cyberbezpieczeństwo powinno być traktowane jako odpowiedzialność każdego pracownika. Promowanie takiej kultury poprzez regularne spotkania, materiały edukacyjne i wspólne omawianie przypadków naruszeń może zwiększyć świadomość zagrożeń.

Jakie szkolenie wybrać?

Przy wyborze szkolenia warto postawić na sprawdzone i renomowane platformy edukacyjne. Comarch oferuje obecnie kompleksowe szkolenie z cyberbezpieczeństwa, dostosowane do potrzeb różnych działów w firmie. Szkolenie zawiera m.in. informacje dotyczące identyfikacji zagrożeń, odpowiedniego reagowania na incydenty oraz bezpiecznego korzystania z systemów IT i Internetu. Warto również zwrócić uwagę na certyfikat, który pracownicy mogą uzyskać po ukończeniu kursu, ponieważ to może dodatkowo zmotywować ich do pełnego zaangażowania w proces nauki.

Podsumowanie

Systematyczne szkolenie personelu z zakresu cyberbezpieczeństwa to kluczowy element strategii każdego przedsiębiorstwa. W świecie, w którym cyberzagrożenia są coraz bardziej wyrafinowane, regularna edukacja i doskonalenie umiejętności pracowników stają się nieodzowne. Interaktywne szkolenia online, personalizowane treści oraz wprowadzane symulacje zagrożeń, pozwalają firmom na skuteczne podnoszenie poziomu ochrony przed cyberatakami.

Jeśli sądzisz, że to szkolenie jest właśnie dla pracowników w Twojej firmie wejdź na https://www.ibard.com/pl/kurs-cyberbezpieczenstwa-z-certyfikatem/ i poznaj szczegóły kursu!

W dzisiejszym świecie, w którym technologia przenika każdy aspekt naszego życia, ochrona danych stała się priorytetem nie tylko dla firm, ale również dla każdego z nas. Wzrastająca liczba cyberataków i coraz bardziej zaawansowane metody działania hakerów sprawiają, że cyberbezpieczeństwo stało się nieodzownym elementem codzienności. Dbałość o bezpieczeństwo danych to nie tylko kwestia ochrony informacji biznesowych, ale również troska o prywatność naszych najbliższych. Dlatego odpowiedzialność za cyberbezpieczeństwo nie powinna spoczywać wyłącznie na specjalistach IT, lecz na każdym użytkowniku Internetu. Dlaczego jest to takie ważne? Jakie metody stosują hakerzy, aby zyskać dostęp do danych? A przede wszystkim, czy da się przed tym uchronić?

1234, czy qwerty?

Współczesne organizacje opierają swoje funkcjonowanie na technologii. Wiele zadań, które kiedyś były wykonywane manualnie, teraz odbywa się za pomocą systemów komputerowych. Przetwarzanie danych, komunikacja, a nawet zarządzanie projektami – wszystko to odbywa się w świecie cyfrowym. Oznacza to, że każdy pracownik, niezależnie od stanowiska, ma kontakt z technologią i danymi, które mogą być cenne dla cyberprzestępców.

Cyberbezpieczeństwo to nie tylko kwestia technicznych zabezpieczeń, takich jak firewalle czy oprogramowanie antywirusowe. To również, a może przede wszystkim, świadomość i odpowiedzialność każdego pracownika. Nawet najlepsze systemy bezpieczeństwa mogą okazać się niewystarczające, jeśli pracownicy będą popełniać błędy wynikające z braku wiedzy lub nieostrożności.

Przykładowo, nieprzemyślane i łatwe do złamania hasło lub jedno kliknięcie w podejrzany link w wiadomości e-mail mogą spowodować, że hakerzy uzyskają dostęp do całej sieci firmowej. Nawet jeśli systemy zabezpieczeń zadziałają, naprawa szkód może być kosztowna i czasochłonna. Właśnie dlatego każdy pracownik powinien zdawać sobie sprawę z tego, jak jego działania wpływają na bezpieczeństwo całej firmy.

Phishing, DDoS i socjotechnika

Aby zrozumieć, dlaczego cyberbezpieczeństwo jest tak ważne, warto przyjrzeć się metodom, jakie stosują cyberprzestępcy. Hakerzy korzystają z różnych technik, aby zyskać dostęp do systemów i danych. Oto niektóre z nich:

- Phishing – to jedna z najczęściej stosowanych metod ataku. Polega na wysyłaniu fałszywych wiadomości e-mail, które wyglądają na autentyczne, np. od banku, firmy kurierskiej lub współpracownika czy pracodawcy. W treści takich wiadomości znajdują się linki do stron phishingowych, które podszywają się pod prawdziwe witryny i mają na celu wyłudzenie danych logowania, numerów kart kredytowych, czy innych poufnych informacji.

- Malware – złośliwe oprogramowanie, które może zostać zainstalowane na komputerze bez wiedzy użytkownika. Może to być trojan, który otwiera dostęp do systemu dla hakerów, wirus, który niszczy pliki lub ransomware, który szyfruje dane i żąda okupu za ich odblokowanie.

- Ataki typu DDoS (Distributed Denial of Service) – polegają na przeciążeniu serwera przez ogromną liczbę zapytań, co prowadzi do jego awarii. W efekcie użytkownicy nie mogą korzystać z usług oferowanych przez zaatakowaną firmę, co może prowadzić do dużych strat finansowych i wizerunkowych.

- Socjotechnika – to manipulacja ludźmi w celu uzyskania od nich poufnych informacji. Hakerzy mogą podszywać się pod pracowników firmy, banku lub instytucji, aby przekonać kogoś do przekazania im danych lub wykonania określonego działania, które narusza bezpieczeństwo.

- Inżynieria wsteczna – analiza i rozpracowywanie zabezpieczeń oprogramowania, aby znaleźć i wykorzystać luki w systemie.

- Ataki typu Man-in-the-Middle (MitM) – polegają na przechwytywaniu komunikacji między dwiema stronami. Haker może w ten sposób podsłuchiwać rozmowy, kraść dane lub wprowadzać fałszywe informacje do systemu.

Nasza broń? Wiedza!

Skuteczna obrona przed cyberatakami wymaga świadomego i odpowiedzialnego podejścia każdego człowieka. Podstawowym i najskuteczniejszym sposobem jest wiedza. Należy znać swojego wroga, bo tylko wtedy każdy jest w stanie chronić siebie i swoją firmę. Wiedza na temat metod hakerów raz sposobów zabezpieczania danych może uchronić firmę przed ogromnymi problemami i stratami. Oto kilka kluczowych kroków, które możemy podjąć, aby zwiększyć swoje bezpieczeństwo i zabezpieczyć przedsiębiorstwo:

- Edukacja i szkolenia – czyli podstawa i klucz do bezpiecznych danych. Regularne szkolenia z zakresu cyberbezpieczeństwa powinny być standardem w każdej firmie. Pracownicy muszą być świadomi zagrożeń oraz wiedzieć, jak rozpoznawać podejrzane sytuacje i jak na nie reagować. Świetną okazją do nauki jest darmowy kurs z cyberbezpieczeństwa organizowany przez Comarch, który z pewnością zwiększy bezpieczeństwo w Twojej firmie.

- Silne hasła – podstawą bezpieczeństwa są silne, unikalne hasła do każdego konta. Pracownicy powinni unikać używania tych samych haseł w różnych systemach oraz regularnie je zmieniać. Warto również stosować menedżery haseł, które ułatwiają nam zarządzanie nimi.

- Autoryzacja dwuskładnikowa (2FA) – korzystanie z dwuskładnikowej autoryzacji w firmie znacząco podnosi poziom bezpieczeństwa. Nawet jeśli hakerzy zdobędą hasło, będą musieli przejść dodatkowy krok weryfikacji, co znacznie utrudnia im dostęp do systemu.

- Ostrożność w komunikacji – pracownicy powinni być ostrożni, otwierając e-maile od nieznanych nadawców, a także unikać klikania w podejrzane linki czy pobierania załączników z niewiadomych źródeł. Zasada ograniczonego zaufania w komunikacji elektronicznej jest kluczowa.

- Aktualizacje oprogramowania – regularne aktualizowanie systemów i oprogramowania jest niezwykle ważne, ponieważ często zawierają one poprawki bezpieczeństwa, które zamykają luki, tak często wykorzystywane przez hakerów.

- Kopie zapasowe – regularne tworzenie kopii zapasowych danych pozwala na ich szybkie odzyskanie w przypadku na przykład ataku typu ransomware (złośliwe oprogramowanie, które szyfruje dostęp do plików lub urządzenia i żąda zapłaty (z ang. ransom – okup) za ich odkodowanie). Kopie powinny być przechowywane w bezpiecznym, odizolowanym miejscu.

- Polityka czystego biurka i ekranu – jeden z podstawowych sposobów na ochronę danych, czyli niezostawianie wrażliwych dokumentów na biurku oraz blokowanie komputera za każdym razem, gdy odchodzimy od stanowiska pracy to szybkie, proste, ale bardzo skuteczne działania, które mogą uchronić firmę przed wyciekiem danych.

- Bezpieczne korzystanie z sieci – korzystanie z publicznych sieci Wi-Fi może być ryzykowne, dlatego warto korzystać z VPN (Virtual Private Network), aby zaszyfrować połączenie i chronić dane przed przechwyceniem.

Podsumowanie

Cyberbezpieczeństwo to nie tylko kwestia technicznych zabezpieczeń, ale również świadomości i odpowiedzialności każdego pracownika. Współczesne zagrożenia są zbyt złożone i różnorodne, aby polegać wyłącznie na systemach IT. Każdy z nas ma w swoich rękach klucz do bezpieczeństwa firmy, w której pracuje. Świadomość zagrożeń, ostrożność w działaniu, aktualizacje, a przede wszystkim regularna nauka i szkolenia, to fundamenty, na których można budować skuteczny system ochrony przed cyberatakami. Lepiej zapobiegać niż leczyć, a w walce o bezpieczeństwo nie ma miejsca na lekkomyślność. Każde kliknięcie ma znaczenie.

Jeśli chcesz dowiedzieć się więcej o organizowanym szkoleniu na temat cyberbezpieczeństwa kliknij tutaj, zapisz się i chroń dane swoje oraz swojej firmy.

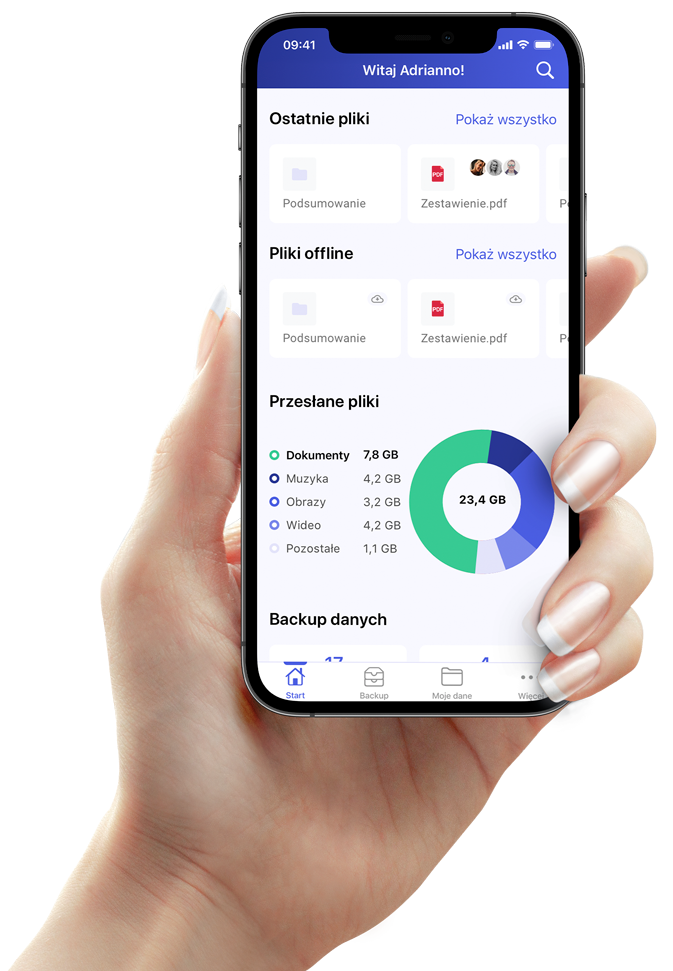

Wykonywaniu kopii bezpieczeństwa przyświeca jeden główny cel – uodpornienie się przed ryzykiem nieodwracalnej utraty danych. W codziennym zarządzaniu kopiami zapasowymi pomoże Ci aplikacja Comarch IBARD. Zapoznaj się z naszymi poradami, dzięki którym w sytuacji awaryjnej Twój backup danych zapewni Ci pełną ochronę.

(więcej…)Phishing to rodzaj cyberataku, w ramach którego przestępcy działający w sieci próbują podstępem skłonić użytkowników do bezrefleksyjnego wykonania określonej czynności, takiej jak kliknięcie linku, podanie poświadczeń, otwarcie załącznika, czy wprowadzenie zmian w jednym z firmowych procesów. Ponad 90% udanych ataków hakerskich i przypadków kradzieży danych zaczyna się właśnie od oszustw w postaci phishingu, które najczęściej realizowane są przy użyciu fałszywych wiadomości e-mail.

Do tej pory cyberprzestępcy stosowali głównie dwie strategie. Pierwsza z nich, strategia masowa, polegała na spamowaniu jak największej liczby osób. Druga pozwalała na ataki ukierunkowane, wymierzone w precyzyjnie wybraną grupę osób, np. pracujących w danej firmie lub na określonym stanowisku. Obecnie coraz częściej dochodzi do ataków socjotechnicznych łączących obie taktyki. Takie hybrydowe podejście jest niestety jeszcze skuteczniejsze, zwłaszcza, jeśli przed sobą mamy nieuświadomionego, nieostrożnego użytkownika.

85% naruszeń cyberbezpieczeństwa spowodowanych jest błędem ludzkim

Statystyki mówią jasno, najsłabszym ogniwem wszelkich zabezpieczeń są ludzie. Sprawcy cyberataków wykorzystują typowe cechy ludzkie, takie jak ciekawość, czy zaufanie wobec znajomych, aby podstępem skłonić ofiarę ataku do zrobienia czegoś, czego normalnie by nie zrobiła. Treść złośliwych e-maili bardzo często zawiera oficjalne logotypy i inne elementy identyfikacji wizualnej organizacji, które mają za zadanie uśpić czujność odbiorcy. Dodatkowo, oszuści często stwarzają poczucie pilności, które ma zwieść użytkownika i sprawić, że zacznie działać bez zastanowienia. Podsumowując, wśród znaków ostrzegawczych, na które warto zwrócić szczególną uwagę wyróżnić można:

- Pilne wezwanie do działania lub groźba

- Nadawca wysyłający e-mail po raz pierwszy lub sporadycznie

- Niepoprawna pisownia i błędy gramatyczne

- Ogólne powitanie lub podpis

- Niedopasowane domeny poczty e-mail

- Podejrzane linki lub nieoczekiwane załączniki

- Obrazy lub zdjęcia kiepskiej jakości

- Podejrzanie atrakcyjne oferty lub propozycje

- Niezgodność tematu i treści wiadomości.

Procesy, technologia, ale nade wszystko ludzie

Do rozwiązań blokujących phishingowe e-maile na drodze do skrzynek pracowników należą odpowiednie filtry antyspamowe, bezpieczna brama e-mail oraz stosowanie standardowych protokołów uwierzytelniania poczty (takich jak DMARC, DKIM, czy SPF) i innych technologii. Natomiast cyberprzestępcy działają podstępnie i elastycznie, stale rozwijając arsenał stosowanych metod, dlatego priorytetem dla każdej firmy powinno być odpowiednie przygotowanie swoich pracowników, którzy będą stanowić wsparcie dla działu bezpieczeństwa IT. Firmy powinny regularnie trenować czujność oraz weryfikować stan wiedzy pracowników poprzez cyklicznie przeprowadzane egzaminy, czy symulacje ataków phishingowych uczące prawidłowego reagowania na incydenty bezpieczeństwa.

Wiele firm uświadamia sobie, jak ważne jest bezpieczne przechowywanie danych i niezakłócony dostęp do nich, dopiero gdy nastąpi pierwsza awaria systemu i znaczna część informacji zostanie utracona. Niestety, niemal tyle samo przedsiębiorstw dopiero w momencie awarii zdaje sobie sprawę z tego, że backup nie został przeprowadzony poprawnie.

Jedną z uniwersalnych reguł dotyczących kopii zapasowych, która zapewnia ratunek w przypadku na przykład ataku hakerskiego kiedy zainstalowanie oprogramowania antywirusowego może nie być wystarczające lub innej dowolnej awarii, jest tzw. reguła 3-2-1. To strategia ochrony danych, która pomaga w odpowiedzi na dwa istotne pytania: ile plików kopii zapasowych potrzebuję i gdzie mam je przechowywać?

Zasada kopii zapasowych 3-2-1 oferuje ochronę przed losowymi wypadkami, ale również cyberatakami (takimi jak na przykład zainfekowanie komputera oprogramowaniem ransomware), dywersyfikując lokalizacje i rodzaje magazynów, zmniejszając tym samym ryzyko utraty danych.

Według reguły 3-2-1 o skutecznym backupie może być mowa w przypadku posiadania co najmniej trzech kopii zapasowych danych, na dwóch różnych nośnikach – przy czym, na wypadek awarii w siedzibie firmy, jedna z tych kopii zapasowych powinna być przechowywana na zewnątrz, w innej lokalizacji. Niezaprzeczalnie, jakiekolwiek rozwiązanie do magazynowania danych prędzej czy później ulegnie awarii, a dyski twarde poza tym, że mogą mieć wady, mają po prostu ograniczoną żywotność.

Aby zobrazować sytuację, w której opisana zasada nie jest przestrzegana, posłużmy się przykładem firmy X, działającej w sektorze małych i średnich przedsiębiorstw, prowadzącą sprzedaż online oraz sprzedaż stacjonarną w ramach sieci sklepów z artykułami ogrodowymi. W związku z charakterem prowadzonej działalności, firma operuje różnego rodzaju danymi, które musi chronić – danymi osobowymi klientów, historią ich zakupów, listami produktów, cennikami, stanami magazynowymi aktualizowanymi na bieżąco czy informacjami o danych produkcyjnych itd. Wrażliwe dane to również dane kadrowo-płacowe i inne informacje dotyczące pracowników.

W celu zabezpieczenia przed utratą firma X wykonała zapasową kopię danych na serwer umieszczony w swojej siedzibie na Śląsku oraz na zewnętrzny dysk twardy. Na skutek ulewnych deszczy, siedziba firmy została zalana, a wraz z nią główny serwer. Mimo że dysk twardy z kopią zapasową danych został umieszczony w tej samej lokalizacji i również uległ awarii, dane udało się odzyskać korzystając z odpłatnej usługi oferowanej przez lokalną firmę zajmującą się odzyskiwaniem danych. Niestety na skutek zaniedbań przez informatyka, okazało się, że kopia zapasowa przechowywana na dysku twardym pochodziła sprzed pół roku. Odbudowywanie bazy danych okazało się koniecznością i wiązało się z wielomiesięcznym nakładem pracy i dodatkowymi kosztami związanymi m.in. z próbą naprawy sprzętu oraz z wypłatami za nadgodziny pracowników.

Ucząc się na błędach, firma X zaczęła korzystać z aplikacji Comarch IBARD przeznaczonej do robienia backupu. Stosując się do reguły 3-2-1, firma X wykonuje kopie zapasowe, które chronią ją przed całkowitą utratą danych poprzez zapisanie ich na różnych urządzeniach:

- na serwer zlokalizowany w siedzibie firmy,

- na dysk twardy,

- na certyfikowany serwer zewnętrznego dostawcy, w tym przypadku Comarch, dzięki któremu w przypadku najbardziej pesymistycznego scenariusza, jakim byłaby ponowna awaria serwera firmowego lub dysku zewnętrznego, dane przechowywane w środowiskach chmurowych będzie można z łatwością przywrócić.

Usługa Comarch IBARD pozwala na automatyzację procesu wykonywania backupu danych i magazynowania ich prędzej niż dopiero po nieodwracalnym incydencie. Każdej firmie zależy na dostępie do najświeższej wersji danych, dlatego backup powinien być wykonywany możliwie jak najczęściej i przede wszystkim regularnie. Po wykonaniu kilku kroków w konfiguratorze zadań backupu, kopie zapasowe będą wykonywane bez potrzeby manualnej ingerencji, zgodnie z częstotliwością dostosowaną przez użytkownika.

Mimo że w przypadku AC ubezpieczamy samochód, a korzystając z backupu, chronimy swoje dane, koszty obu usług można do siebie porównać. Analogicznie do AC, wykonywanie kopii zapasowych jest dobrowolne i stanowi zabezpieczenie na wypadek nieprzewidzianych zdarzeń. Oczywiście nie wszystkie z nich mogą się nam przytrafić, natomiast ryzyko pozostaje i powinno być brane pod uwagę. Brzmi znajomo, prawda?

Przyjrzyjmy się zatem kilku sytuacjom, w wyniku których powstałe szkody są standardowo obejmowane przez ubezpieczenie AC, a które łatwo przenieść również na „biznesowe podwórko” związane z danymi. Podobnie jak odszkodowanie wypłacane w razie uszkodzenia pojazdu przez osoby trzecie, kopia zapasowa również chroni nas przed skutkami ataków osób trzecich, w tym wypadku hakerów.

Idąc dalej, w razie kradzieży lub usiłowania kradzieży pojazdu lub jego części ubezpieczony może liczyć na rekompensatę w ramach wykupionego ubezpieczenia – odpowiednio przedmiotem kradzieży może być także komputer, dysk zewnętrzny, czy pendrive, dlatego właśnie rekomenduje się, aby kopia zapasowa była przechowywana w kilku niezależnych miejscach, m.in. w chmurze.

Ostatnia analogia dotyczy pożaru, wybuchu lub wystąpienia zjawisk atmosferycznych np. powodzi, podtopień, huraganów, gradu, czy uderzeń pioruna. Uszkodzenie serwera również może wystąpić na skutek działania tego typu zdarzeń, zwłaszcza, jeśli ulokowany jest w niedostatecznie zabezpieczonym miejscu.

Kontynuując tę metaforę, aby zoptymalizować koszty, firmy ubezpieczeniowe polecają skorzystanie z kompleksowego rozwiązania, czyli zawarcia jednej umowy zarówno na ubezpieczenie OC, jak i AC. Podobnie jest w przypadku oprogramowania informatycznego. Klientom systemów Comarch ERP oferowana jest usługa Comarch IBARD w obniżonej cenie. Za niecałe 200 zł rocznie, klienci Comarch mogą ustawić automatyczny backup baz danych, na których pracują.

W konsekwencji utraty danych firma może ponieść naprawdę duże straty. Bez dostępu do informacji nie może pracować, a zatem konieczne jest odbudowywanie bazy i wprowadzanie wszystkich brakujących danych do systemu. Nie jest to łatwy i tani proces. Niejednokrotnie zbiega się to w czasie z nieprzekraczalnymi terminami, których niedotrzymanie może wiązać się z utratą zaufania klientów, a nawet karami finansowymi. Biorąc pod uwagę potencjalne koszty w przypadku utraty danych, cena za ich bezpieczeństwo wydaje się niewspółmiernie niska, dlatego tym bardziej warto pamiętać o backupie.

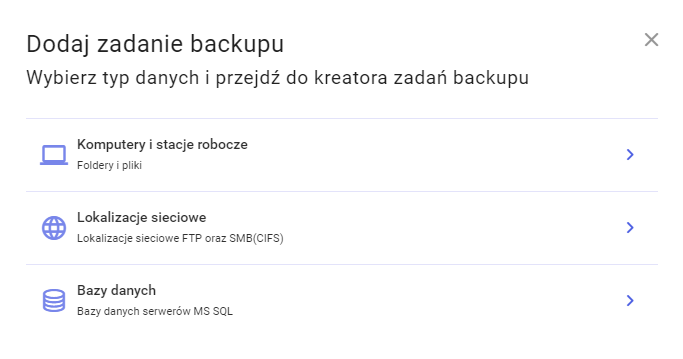

W aplikacji Comarch IBARD można zdefiniować zadanie backupu dla każdej bazy danych MS w serwerze SQL, niezależnie od używanego systemu ERP. Aplikacja pozwala na dostosowanie częstotliwości przesyłania kopii zapasowej do chmury, określenie liczby przechowywanych kopii pełnych lub różnicowych, czy ustawienie powiadomień o tym, z jakim efektem zakończyło się konkretne zadanie backupu w zależności od indywidualnych wymagań i parametrów kopii bezpieczeństwa dla danej firmy.

Natomiast dzięki integracji międzysystemowej, klienci Comarch ERP Optima mogą w kilku krokach skonfigurować automatyczną kopię bezpieczeństwa bezpośrednio w używanym programie.

Stwórz kopię bezpieczeństwa i kontroluj cały proces ochrony bazy danych

Zobacz jak zabezpieczyć bazy danych w przypadku awarii bądź ataku hakerskiego. Obejrzyj film instruktażowy i sprawdź jak w prosty sposób zabezpieczyć dane, na których pracujesz w Twojej firmie.

Korzystając z systemu klasy ERP, dane wprowadzone w jednym miejscu systemu, na przykład w handlu, są natychmiast widoczne przez innych użytkowników, przykładowo u zarządzającego produkcją oraz w dziale księgowym, czy na magazynie.

W związku z tym na firmowej bazie danych zapisanych jest mnóstwo cennych informacji, powiązanych ze sobą i aktualizowanych z minuty na minutę przez pracowników z różnych obszarów. Utrata dostępu do takich danych grozi całkowitym sparaliżowaniem procesów biznesowych, dlatego tak ważne jest regularne wykonywanie backupu, aby w razie wystąpienia sytuacji awaryjnej, móc bezpiecznie odtworzyć całą bazę z posiadanej kopii zapasowej.

Koronną funkcją programu Comarch IBARD jest wykonywanie automatycznej kopii zapasowej plików, folderów, lokalizacji sieciowych, czy właśnie baz danych.

Narzędzie Comarch IBARD współpracuje z Comarch ERP Optima, Comarch ERP XL, Comarch ERP Altum oraz Comarch ERP Enterprise, umożliwiając automatyczny backup baz danych tych systemów do bezpiecznych serwerów Comarch Data Center. Kopia zapasowa danych przesyłana jest do chmury w wybranym dniu i o określonym czasie, bez potrzeby manualnej ingerencji w proces, co przekłada się na dużą oszczędność czasu.

Backup w kilku krokach

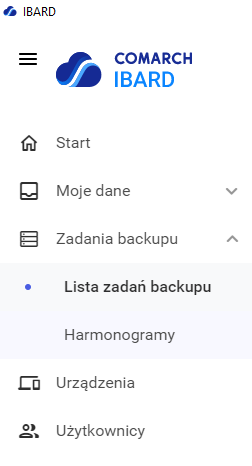

Intuicyjny i elastyczny kreator, pozwala na skonfigurowanie wszystkich ustawień backupu w kilku prostych krokach. Z poziomu aplikacji desktopowej Comarch IBARD wystarczy przejść do Listy zadań backupu a następnie wybrać interesujący nas typ danych – w tym przypadku Bazy danych.

W nowo otwartym oknie, należy wybrać z listy serwer MS SQL oraz sposób autentykacji do niego: Dane konta Windows lub Własne i w dalszej kolejności zdefiniować, które bazy mają zostać dodane do zadania backupu. Istnieje również możliwość skorzystania z opcji Wszystkie bazy na serwerze.

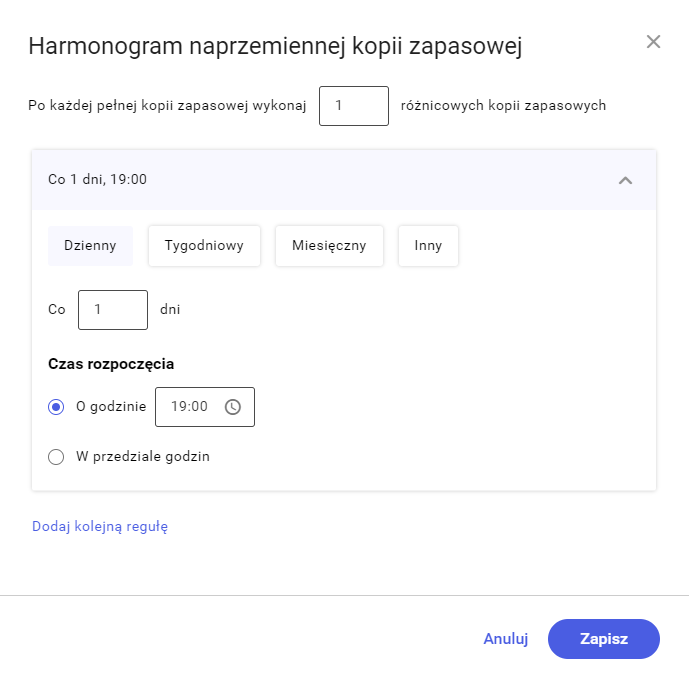

W następnym kroku przechodzimy do ustawień harmonogramu wykonywania kopii zapasowej. Możemy wybrać jeden z domyślnych harmonogramów lub skonfigurować zupełnie nowy, zgodnie z indywidualnymi wymaganiami.

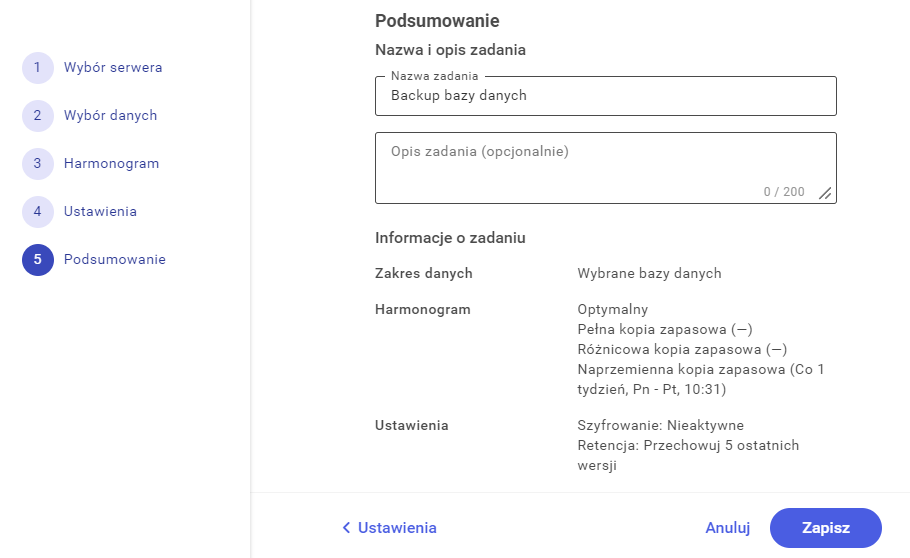

Ostatni etap to ustawienie liczby przechowywanych kopii zapasowych oraz włączenie ewentualnego szyfrowania. W podsumowaniu definiujemy nazwę zadania oraz mamy podgląd do najważniejszych elementów konfiguracji wybranych w poprzednich krokach.

Po zapisaniu, zadanie pojawi się na liście zadań backupu i będzie wykonywane automatycznie, w cyklu dostosowanym przez użytkownika. Narzędzie umożliwia również włączenie powiadomień mailowych o statusie poszczególnych zadań, co daje poczucie większej kontroli nad wykonywanymi kopiami zapasowymi.