Backup danych, kopia bezpieczeństwa, kopia zapasowa – niezależnie od nazwy, tworzenie zapasowej wersji swoich plików to klucz do bezpiecznej aktywności w Internecie. Sama decyzja o stworzeniu backupu nie powinna być trudna do podjęcia, lecz wybór odpowiedniego rodzaju i częstotliwości kopii zapasowej może już stanowić pewne utrudnienie. Na jaką wersję się zdecydować i jakie czynniki warto wziąć po uwagę?

Co ma znaczenie?

Zanim zdecydujemy się na odpowiedni rodzaj backupu, należy zadać sobie pytanie jak cenne są moje dane? W zależności od wielkości i rodzaju organizacji, przechowywane dane mogą być ważne w większym lub mniejszym stopniu. Jeśli firma jest duża, jej działalność jest kluczowa np. dla gospodarki, a informacje na temat jej klientów stanowią największy priorytet, jej dane będą wyjątkowo cenne, a zmienność informacji częstsza niż w mikroprzedsiębiorstwie o niskich obrotach.

Rodzaje backupu

Kopie zapasowe różnią się od siebie i można je dopasować do wymagań konkretnej organizacji. Jednym z podstawowych podziałów jest ten ze względu na rodzaj – zapasowa kopia pełna, różnicowa oraz przyrostowa.

Pełna kopia zapasowa (nazywana też full backup) to proces tworzenia kompletnej kopii wszystkich danych na raz. Oznacza to, że w momencie tworzenia pełnego backupu powstaje jeden duży plik ze wszystkimi danymi. To rozwiązanie dla firm, których dane szybko się zmieniają i potrzebna jest ciągle aktualizowana zapasowa baza. Ten sposób cechuje prostota odzyskiwania danych, ponieważ wszystkie potrzebne pliki znajdują się w jednym miejscu – nie trzeba szukać i łączyć ze sobą wielu mniejszych kopii. Główną wadą takiego rozwiązania jest rozmiar – wszystkie istniejące pliki zajmują sporo miejsca więc potrzebny jest dysk o bardzo dużej pojemności. Dodatkowo takie kopie wymagają bardzo dużej ilości czasu potrzebnego na ich wykonanie, właśnie dlatego pełne backupy wykonuje się np. raz w tygodniu, a w międzyczasie stosowane są inne rodzaje, między innymi kopia różnicowa.

Kopia różnicowa (differential backup) różni się od pełnej przede wszystkim punktem odniesienia, którym jest zawsze ostatni pełny backup. Każda kolejna kopia różnicowa zapisuje wszystkie zmiany, które zaszły od momentu wykonania tej pełnej. Dzięki temu jej tworzenie trwa zdecydowanie krócej niż tworzenie kopii pełnej, ponieważ kopiowana jest tylko część danych. Backup różnicowy wykonuje się zwykle codziennie, pomiędzy pełnym, co jest znacznie bardziej efektywne i wydajne względem odzyskiwania plików. Chociaż kopia różnicowa nadal jest mniejsza od pełnej, to przez jej częste tworzenie w dłuższym okresie może ona zająć sporo miejsca, czasem nawet więcej niż seria kopii przyrostowych.

Kopia przyrostowa (incremental backup) to najbardziej ekonomiczny wybór – nie tylko ze względu na koszty, ale również pod kątem zajmowanego miejsca. Podobnie jak przy tworzeniu kopii różnicowej, backup przyrostowy polega kopiowaniu tylko tych danych, które zmieniły się od momentu wykonania ostatniej kopii zapasowej, jednak nie ma znaczenia czy była to kopia pełna, czy inna kopia przyrostowa. Taki rodzaj maksymalnie ogranicza zużycie dostępnego miejsca, ponieważ kopiowane są tylko najnowsze zmiany, a samo wykonanie kopii przyrostowej zajmuje najmniej czasu. Niestety, odzyskiwanie danych po takim backupie jest skomplikowane i długotrwałe – aby to zrobić, należy posiadać pełną kopię zapasową oraz wszystkie kolejne kopie przyrostowe wykonane po niej. Jeśli zgubi się choć jedna z nich, odzyskanie danych będzie niemożliwe. Proces przywracania polega na odtworzeniu pełnego backupu, a następnie nakładaniu na niego każdej kolejnej kopii przyrostowej, co może być niezwykle czasochłonne. Co więcej zależność od wielu małych plików zwiększa ryzyko, że któryś z nich zostanie uszkodzony lub zgubiony, a to uniemożliwi poprawne odtworzenie całości.

Co wybrać?

Każdy rodzaj backupu ma swoje wady i zalety. Wybór najlepszego typu kopii zapasowej zależy od wspomnianej wcześniej wielkości firmy, ale też od jej priorytetów, a idealne rozwiązanie często łączy różne metody. Pełna kopia zapasowa jest najprostsza w odzyskiwaniu, ponieważ zawiera wszystkie dane w jednym miejscu, ale wymaga dużo czasu i przestrzeni. Kopia różnicowa stanowi złoty środek – jest szybsza niż pełna kopia i łatwiejsza w odzyskiwaniu niż przyrostowa, ale jej rozmiar codziennie rośnie. Z kolei kopia przyrostowa jest najszybsza i najbardziej oszczędna pod względem miejsca, jednak jej odzyskiwanie jest najbardziej skomplikowane. Biorąc te czynniki pod uwagę, dla większości użytkowników, najlepszą i najbezpieczniejszą strategią jest połączenie cotygodniowej pełnej kopii z codziennymi kopiami różnicowymi. Takie rozwiązanie zapewnia równowagę między szybkością tworzenia backupu a prostotą odzyskiwania danych w razie awarii. Oczywiście nie dla każdego taka metoda będzie idealna, dlatego zawsze należy najpierw zwrócić uwagę na potrzeby i wartość danych przedsiębiorstwa.

Podsumowanie

Ostatecznie, wybór najlepszego rodzaju backupu sprowadza się do jednego, kluczowego pytania – jak cenne są Twoje dane? Pełna kopia jest jak sejf — niezwykle bezpieczny, ale czasem kosztowny. Pamiętaj, że w świecie, gdzie informacje są najcenniejszą walutą, ich utrata może oznaczać bankructwo – nie tylko finansowe, ale i emocjonalne czy reputacyjne.

Wszyscy regularnie wymieniamy się danymi, ale na największą skalę dzieje się to w firmach niezależnie od ich wielkości. Wysyła się je e-mailem, udostępnia przez chmury, a czasem po prostu przekazuje się je na przenośnych dyskach. Szybko, łatwo i… ryzykownie.

W cyfrowej erze dane są najcenniejszym aktywem, a cyberataki stają się coraz bardziej wyrafinowane, więc tradycyjne strategie bezpiecznego udostępniania informacji już nie są wystarczające. Jak więc uchronić się przed wyciekami oaz jakie praktyki stosować, żeby zapobiec wyciekom?

Porzućmy wszelką naiwność, czyli zasada Zero Trust

Kiedyś ufaliśmy, że nadanie hasła jest wystarczającym działaniem by chronić pliki przed niechcianym dostępem. Dziś wiemy, że to tylko czubek góry lodowej, ponieważ można i należy robić o wiele więcej. Zastosowanie strategii Zero Trust, czyli „zasady zerowego zaufania”, jest jedną z takich praktyk prewencyjnych. Sprowadza się ona do prostej, ale rewolucyjnej myśli: nigdy nie ufaj, zawsze weryfikuj.

Oznacza to, że każda próba dostępu do danych, niezależnie od tego, czy pochodzi od pracownika, partnera biznesowego czy z zewnętrznej sieci, musi zostać zweryfikowana. Nie ma już „zaufanych” stref. Jest to proaktywne podejście, dzięki któremu nie tylko chronimy pliki, ale też monitorujemy, jak i przez kogo są używane. To klucz do obrony przed niepowołanym dostępem.

Dane nie kłamią – konsekwencje nieodpowiednich praktyk

Trudno traktować ryzyko wycieku danych jako abstrakcyjne zagrożenie, skoro statystyki jasno pokazują skalę problemu. Według raportu IBM Cost of a Data Breach Report 2023 średni globalny koszt incydentu bezpieczeństwa sięga aż 4,45 miliona dolarów. To jednak tylko wymiar finansowy – równie dotkliwe są utrata reputacji, spadek zaufania klientów i partnerów biznesowych czy kary wynikające z przepisów prawa.

Jeszcze bardziej niepokojące są przyczyny – jak wskazuje raport Verizon Data Breach Investigations Report, aż 74% wszystkich naruszeń danych wynikało z błędu człowieka. W praktyce oznacza to, że jedno nieuważne kliknięcie, przypadkowe udostępnienie pliku lub brak odpowiednich zabezpieczeń może otworzyć drogę niepowołanym osobom do poufnych informacji. Skutki takich zaniedbań często są nieodwracalne, a koszty ich usunięcia wielokrotnie przewyższają nakłady na prewencję i bezpieczne rozwiązania.

Jak udostępniać pliki bezpiecznie? Podejście i narzędzia

Przyjęcie zasady ograniczonego zaufania to pierwszy, kluczowy krok. Kolejny to wybór odpowiednich narzędzi i nawyków. Jak zatem udostępniać pliki w sposób, który nie narazi Twojej firmy na ryzyko wycieku danych?

- Szyfruj – na zewnątrz i wewnątrz

Szyfrowanie to podstawa. Nawet jeśli wiadomość czy plik wpadnie w niepowołane ręce, jego treść pozostanie nieczytelna. Kluczowe jest szyfrowanie zarówno w transporcie (podczas wysyłki), jak i w spoczynku (na serwerze czy dysku).

- Dostęp na hasło i 2FA

Zamiast wysyłać maile z załącznikami, generuj bezpieczne linki z dostępem przy podaniu hasła. Dodanie dwuskładnikowego uwierzytelniania (2FA) dodatkowo podnosi poziom bezpieczeństwa, bo odbiorca musi potwierdzić swoją tożsamość na dwa sposoby.

- Ustalaj datę ważności linku

Publiczny link, raz udostępniony, może krążyć w sieci bez końca. Dlatego ustawienie daty jego wygaśnięcia to proste, a zarazem niezwykle skuteczne zabezpieczenie, ponieważ po upływie określonego terminu dostęp do pliku zostaje automatycznie zablokowany.

- Monitoruj aktywność

Dzięki platformom i usługom chmurowym (takim jak np. Comarch IBARD) możesz bezpiecznie przechowywać oraz udostępniać dane. Dają one pełną kontrolę nad tym, które pliki trafiają do odbiorców i komu są udostępniane. Masz także wgląd w to, kto, kiedy i z jakiego urządzenia pobrał plik, co pozwala szybko reagować na potencjalne zagrożenia.

Podsumowanie

W dzisiejszym świecie, w którym cyberataki stały się codziennością, przyjęcie zasady ograniczonego zaufania, stosowanie szyfrowania oraz korzystanie z bezpiecznych i zaufanych platform do udostępniania plików to podstawowe działania chroniące cenne dane Twojej firmy. Pamiętaj o profilaktyce – właściwe praktyki nie tylko ułatwiają pracę, ale przede wszystkim gwarantują, że udostępniane pliki trafiają wyłącznie do odpowiednich osób. Zadbaj o bezpieczeństwo danych Twojej firmy, zanim będzie za późno.

Zadbaj o bezpieczeństwo swoich danych z IBARD

W trosce o kompleksową ochronę, Comarch IBARD oferuje bezpieczne przechowywanie danych w chmurze. Dzięki IBARD, nawet w przypadku awarii sprzętu czy ataku cyberprzestępców, Twoje dane pozostaną zabezpieczone i łatwo dostępne dla Ciebie. Testuj za darmo przez 30 dni!

W dzisiejszym, przesyconym cyfryzacją świecie coraz częściej zasoby fizyczne stają się mniej istotne od tych digitalowych. Ogromna ilość prywatnych informacji w sieci to prawdziwa gratka dla hakerów, dlatego ochrona danych osobowych i bezpieczeństwo w Internecie nabierają kluczowego znaczenia. Jednym z najniebezpieczniejszych i najbardziej destrukcyjnych sposobów na cyfrowy atak jest obecnie ransomware – złośliwe oprogramowanie, które nie tylko kradnie, ale także blokuje całą infrastrukturę IT przedsiębiorstwa. To już nie tylko problem dużych korporacji, to rzeczywiste zagrożenie dla każdej firmy, niezależnie od jej rozmiaru.

Okup za Twoje dane

Zrozumienie mechanizmu działania tego zagrożenia oraz wdrożenie skutecznej strategii ochrony jest obecnie kluczowym elementem zapewnienia ciągłości działania biznesu. A więc czym jest ransomware? Z języka angielskiego ransom to okup, a software – oprogramowanie. Dokładnie tym jest ten typ cyberataku – blokadą lub zaszyfrowaniem plików znajdujących się na urządzeniu, z żądaniem okupu za ponowny dostęp. Kto może zostać ofiarą ataku? Każdy użytkownik sieci – zarówno osoba indywidualna, podmioty publiczne, jak i prywatna firma.

Co się dokładnie dzieje? Na ekranie komputera wyświetla się komunikat o tym, że Twoje pliki zostały zaszyfrowane, a żeby je odzyskać, musisz zapłacić okup. Oprogramowanie, po wniknięciu do sieci firmowej, systematycznie szyfruje pliki na komputerach i serwerach. Dane stają się bezużyteczne, a firma mierzy się z pytaniem: co zrobić?

- Zapłacić okup – kosztowna i ryzykowna opcja, bez gwarancji odzyskania danych. Płacąc, finansujemy dalszą działalność przestępców i stajemy się celem przyszłych ataków.

- Próbować odzyskać dane samodzielnie – niestety w przypadku nowoczesnych algorytmów szyfrujących jest to praktycznie niemożliwe.

- Pogodzić się z utratą danych – dla wielu firm oznacza to paraliż operacyjny, utratę reputacji i potencjalne bankructwo.

Co gorsza, nowoczesne grupy ransomware stosują taktykę tzw. podwójnego szantażu. Przed zaszyfrowaniem danych, kopiują je na swoje serwery i grożą ich publicznym ujawnieniem, jeśli okup nie zostanie zapłacony. To dodatkowa presja, która uderza w reputację firmy i naraża ją na kary związane z naruszeniem RODO. Czy jest więc jakiś skuteczny sposób na ochronę swoich danych przed ransomware?

Nie panikuj!

Kiedy już padniemy ofiarami ataku niezbędne jest odłączenie urządzenie od Internetu, ale bez wyłączania zasilania. Warto również zachować plik z notatką dot. zaszyfrowania i okupu oraz przykładowe zaszyfrowane pliki. Warto także odwiedzić portal NoMoreRansom.org – to polska strona wsparcia dla ofiar ataku ransomware, na której może być dostępny deskryptor, który pozwoli na odblokowanie plików. Każdy atak hakerski, a w szczególności ransomware, należy zgłosić do specjalistów, tych wewnątrz przedsiębiorstwa lub z zewnętrznej firmy IT.

Oczywiście jednym z ważniejszych elementów ochrony danych każdej firmy są programy antywirusowe, firewalle i systemy EDR (Endpoint Detection and Response), jednak nie dają one 100% gwarancji ochrony. Najskuteczniejszym sposobem jest backup danych, czyli prewencja przed potencjalnym atakiem. Jeśli firma może przywrócić swoje systemy i dane z kopii zapasowej, atak ransomware z katastrofy o potencjalnie egzystencjalnych skutkach zamienia się w nadzorowany incydent i przestój operacyjny.

Aby backup był skuteczny w walce z ransomware, musi być realizowany według żelaznej reguły 3-2-1, według której firma wykonuje kopie zapasowe, które chronią ją przed całkowitą utratą danych poprzez zapisanie ich na różnych urządzeniach:

- 3 kopie danych – posiadaj co najmniej trzy kopie swoich danych – dane produkcyjne (oryginalne) oraz dwie dodatkowe kopie zapasowe.

- 2 różne nośniki – przechowuj kopie na co najmniej dwóch różnych nośnikach (np. chmura, dysk zewnętrzny i taśma magnetyczna).

- 1 kopia poza lokalizacją firmy – przetrzymuj co najmniej jedną kopię w innej lokalizacji fizycznej, niż znajduje się firma – to chroni dane nie tylko przed cyberatakami, ale również przed pożarem, zalaniem czy kradzieżą.

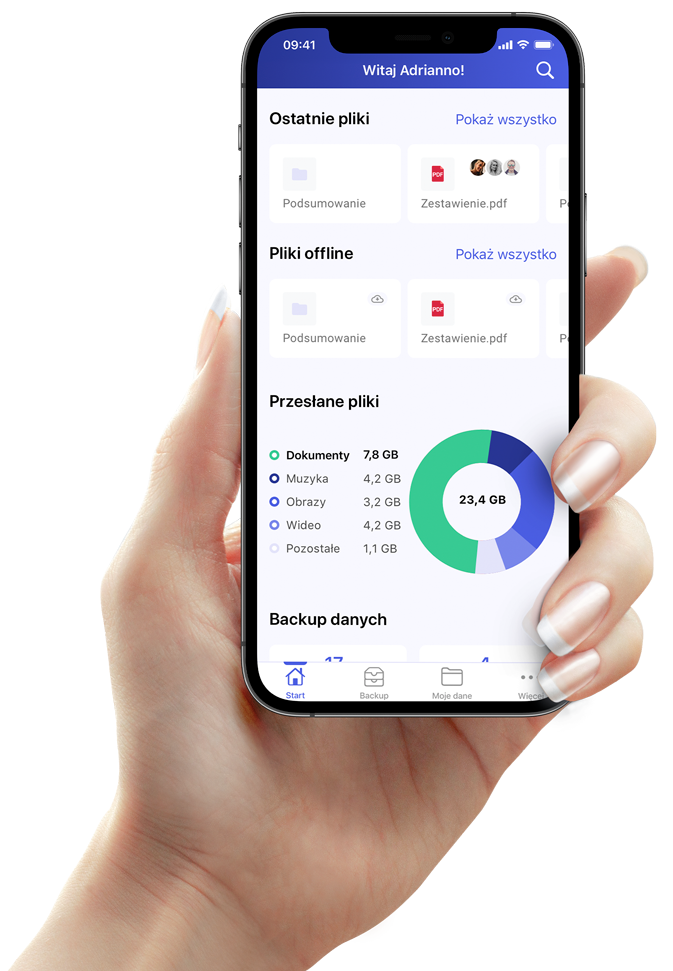

Ciekawym rozwiązaniem jest usługa Comarch IBARD, która umożliwia automatyzację procesu tworzenia kopii zapasowych danych oraz ich przechowywania jeszcze przed wystąpieniem incydentu hakerskiego. Każda firma chce mieć dostęp do najaktualniejszej wersji swoich danych, dlatego kopie zapasowe powinny być realizowane często i regularnie. Po wykonaniu kilku kroków w konfiguratorze zadań backupu, kopie zapasowe będą tworzone automatycznie, zgodnie z częstotliwością ustaloną przez użytkownika, bez potrzeby manualnej ingerencji.

Podsumowanie

W obliczu wszechobecnego zagrożenia ransomware, proaktywne podejście do cyberbezpieczeństwa jest niezbędne dla każdej firmy. Inwestycja w solidną strategię backupu to nie tylko ochrona przed atakami hakerów, ale także zabezpieczenie przed innymi nieprzewidzianymi zdarzeniami, takimi jak awarie sprzętu, błędy ludzkie czy katastrofy naturalne. Usługa Comarch IBARD oferuje automatyzację i przechowywanie danych w chmurze, co może znacząco uprościć i usprawnić proces ich ochrony, zapewniając spokój ducha i ciągłość działania każdego biznesu.

Od prymitywnych zapór sieciowych do skomplikowanych systemów zabezpieczających – ochrona w cyberprzestrzeni przeszła długą i rewolucyjną drogę. Obecnie cyberbezpieczeństwo rozwinęło się o krok dalej z pomocą sztucznej inteligencji, która zaczyna odgrywać kluczową rolę w przewidywaniu i neutralizowaniu zagrożeń. Oczywiście jak każdy rozwój, tak również AI niesie za sobą zarówno korzyści, jak i zagrożenia, z którymi każdy świadomy użytkownik powinien się mierzyć.

Sztuczna inteligencja zakładała konstruowanie maszyn, których działanie miało być podobne do ludzkich przejawów inteligencji. Chociaż na początku na pewno nie przypuszczano, jak mocno uda się rozwinąć AI, obecnie jej możliwości zdecydowanie przewyższają oczekiwania i wyręczają człowieka w coraz większej ilości zadań. Nic więc dziwnego, że jednym z głównych pól rozwoju algorytmów AI jest cyberbezpieczeństwo.

Szybciej, dokładniej i skuteczniej

Obecnie AI może wspierać zabezpieczenia w sieci dużo skuteczniej niż człowiek. Od możliwości nieprzerwanej pracy, po dużo większą dokładność, sztuczna inteligencja jest w stanie wytrzymać dużo więcej niż człowiek. Jak jeszcze może chronić nasze bezpieczeństwo w sieci?

- Precyzja i szybkość – algorytmy uczenia maszynowego umożliwiają ciągłą analizę danych, identyfikując nawet najsubtelniejsze odchylenia od normy. Wdrożenie takich systemów przyczynia się do skrócenia czasu wykrywania incydentów i minimalizacji potencjalnych szkód.

- Wzrost efektywności reagowania na incydenty – systemy AI mogą automatyzować procesy reagowania na zidentyfikowane zagrożenia, takie jak izolacja zainfekowanych części sieci, blokowanie szkodliwych adresów IP czy inicjowanie procedur naprawczych. Taka automatyzacja przekłada się na szybszą i bardziej skoordynowaną reakcję, ograniczając wpływ incydentów na ciągłość operacyjną.

- Analiza zachowań użytkowników i systemów – sztuczna inteligencja jest w stanie modelować standardowe wzorce zachowań w środowisku IT, co umożliwia precyzyjną identyfikację nietypowych aktywności, potencjalnie związanych z kompromitacją kont lub ryzykiem związanym z działaniami osób wewnątrz organizacji.

- Adaptacyjna ochrona przed nowymi zagrożeniami – w przeciwieństwie do systemów opartych na schematach statycznych, rozwiązania AI charakteryzują się zdolnością do uczenia się i adaptacji do nowych, nieznanych dotąd sposobów ataków, zwiększając odporność organizacji na ewoluujące taktyki cyberprzestępców.

- Optymalizacja słabości systemu – narzędzia sztucznej inteligencji mogą wspomagać proces identyfikacji i priorytetyzacji luk w zabezpieczeniach poprzez automatyczną analizę kodu, konfiguracji systemów oraz informacji o znanych lub wcześniejszych podatnościach, usprawniając ochronę i tym samym zmniejszając ryzyko ataku.

Sztuczna inteligencja czy sztuczna pomoc?

Poszukiwanie zaawansowanych narzędzi ochrony w rozwiązaniach AI to wśród przedsiębiorców coraz częstsza praktyka. Jednak mimo tego, że sztuczna inteligencja wyłania się jako technologia o znacznym potencjale transformacyjnym w obszarze cyberbezpieczeństwa, oferując wiele korzyści, generuje ona również nowe obszary ryzyka i wyzwań, które wymagają szczegółowej analizy i strategicznego zarządzania. AI w cyberbezpieczeństwie to oprócz benefitów, między innymi:

- Wysokie koszty wdrożenia i utrzymania – implementacja zaawansowanych systemów sztucznej inteligencji wymaga znaczących inwestycji w infrastrukturę, oprogramowanie i specjalistyczną wiedzę oraz koszty utrzymania, w tym aktualizacje i szkolenia.

- Potrzeba wysokiej jakości danych – skuteczność systemów AI jest bezpośrednio związana z jakością i ilością danych, a zapewnienie dostępu do odpowiednich, czystych i reprezentatywnych danych może być wyzwaniem.

- Integracja z istniejącą infrastrukturą – wdrożenie AI często wymaga integracji z istniejącymi systemami, co może być złożone i czasochłonne, a czasem niemożliwe i może się wiązać z koniecznością wprowadzenia nowego oprogramowania.

- Ryzyko błędnych decyzji – algorytmy sztucznej inteligencji nie są nieomylne, należy pamiętać, że mogą one generować fałszywe alarmy lub przeoczyć rzeczywiste zagrożenia, co może prowadzić do nieefektywnych działań lub narażenia na ryzyko.

- Ewolucja zagrożeń wykorzystujących AI – warto pamiętać, że cyberprzestępcy również adaptują sztuczną inteligencję do swoich celów, tworząc bardziej zaawansowane i trudniejsze do wykrycia ataki. Wymaga to ciągłego monitorowania i aktualizacji systemów AI w cyberbezpieczeństwie.

Czy wobec tylu zagrożeń warto decydować się na systemy bezpieczeństwa wspierane przez sztuczną inteligencję? Owszem, w znacznym stopniu wspiera ona przedsiębiorców w walce z cyberprzestępcami, zmieniając oblicze ochrony danych, jednak ryzyko związane z jej implementacją i utrzymaniem może odstraszyć wielu przedsiębiorców.

Podsumowanie

Niezaprzeczalnie, sztuczna inteligencja stanowi obiecujące narzędzie do wzmocnienia cyberbezpieczeństwa przedsiębiorstw, oferując realne korzyści w zakresie wykrywania zagrożeń, optymalizacji zasobów i poprawy ciągłości biznesowej. Jednakże, decyzje o jej implementacji muszą być podejmowane z uwzględnieniem związanych z tym kosztów, wyzwań integracyjnych oraz ryzyka związanego z ewolucją zagrożeń. Finalnie każda firma podejmie decyzję odpowiednią dla niej, ale należy pamiętać, że nic nie jest czarne lub białe, i tak, jak w każdej dziedzinie, warto zachować umiar.

Chcesz wiedzieć więcej o wykorzystaniu sztucznej inteligencji w walce z zagrożeniami w sieci? Obejrzyj webinar AI w cyberbezpieczeństwie i poszerz swoją wiedzę w zakresie ochrony Twojej organizacji.

Obecnie, kiedy większość naszego życia została przeniesiona do Internetu, bardzo łatwo o zagrożenie w cyfrowym świecie. W sieci oraz częściej pojawiają się oszustwa, chociażby takie, w których przestępcy podszywają się pod znane osoby i wyłudzają pieniądze od fanów, wykorzystując ich zaufanie i emocje. To właśnie naciąganie i wyłudzanie poufnych informacji, czyli phishing jest jednym z najczęściej stosowanych przez oszustów sposobów na zdobycie danych osobowych, haseł, numerów kart kredytowych czy dostępu do kont bankowych. Jak się przed nim uchronić i co zrobić gdy zostaniesz jego ofiarą?

Phishing – czym jest?

Phishing to rodzaj manipulacji, w którym oszuści podszywają się pod wiarygodne instytucje lub osoby, aby nakłonić swoje ofiary do ujawnienia haseł, danych osobowych, numerów kart kredytowych czy loginów do kont bankowych. Najczęściej stosują fałszywe wiadomości e-mail, SMS-y, a nawet połączenia telefoniczne. Oszuści często działają wykorzystując socjotechnikę, aby wzbudzić zaufanie, zwiększyć swoją wiarygodność i tym samym, skłonić potencjalną ofiarę do działania. Phishing można podzielić na kilka rodzajów. Do najczęściej wykorzystywanych należą:

- Klasyczny phishing e-mail – masowe wysyłanie fałszywych wiadomości mailowych, podszywając się pod banki, sklepy internetowe czy serwisy społecznościowe.

- Smishing – wyłudzanie danych za pomocą fałszywych wiadomości SMS.

- Vishing – wyłudzanie informacji poprzez nieprawdziwe połączenia telefoniczne.

- Whaling – atak skierowany w stronę osób na wysokich stanowiskach w firmach, np. prezesów czy dyrektorów finansowych.

- Spear phishing – oszustwo konkretnych osób lub firm poprzez wykorzystanie spersonalizowanych wiadomości.

- Quishing, czyli „phishing kodów QR” – rodzaj cyberataku, w ramach którego cyberprzestępcy wykorzystują złośliwe kody QR, aby nakłonić ludzi do odwiedzenia fałszywych witryn internetowych lub pobrania złośliwego oprogramowania na swoje urządzenia.

Część z wykorzystywanych metod to łączone mechanizmy, uderzające w konkretne grupy za pomocą wybranej metody. Istnieje jednak więcej metod phishingu, które nadal ewoluują i zmieniają się, tworząc coraz nowsze odmiany tak, aby stać się jeszcze bardziej skutecznymi.

Jak chronić się przed phishingiem?

Phishingu da się uniknąć, wystarczy stosować kilka zasad, które zwiększą bezpieczeństwo i pozwolą trzymać się z daleka od potencjalnych zagrożeń:

- Bądź ostrożny – zawsze sprawdzaj adres e-mail nadawcy i linki w wiadomościach, nie klikaj w podejrzane linki i nie otwieraj załączników od nieznanych nadawców.

- Chroń swoje dane – nigdy nie podawaj poufnych informacji przez e-mail, SMS czy telefon, zawsze sprawdzaj czy strona internetowa, na której podajesz dane ma ważny certyfikat SSL (symbol kłódki w pasku adresu przeglądarki).

- Używaj silnych haseł – stosuj unikalne i trudne do odgadnięcia hasła do każdego konta, rozważ użycie menedżera haseł.

- Aktualizuj oprogramowanie – wykorzystywanie programów antywirusowych może pomóc w ochronie przed atakami.

- Edukuj się – im więcej wiesz o phishingu, tym łatwiej będzie Ci go rozpoznać – śledź aktualne informacje o zagrożeniach w Internecie.

Co zrobić, gdy padniesz ofiarą phishingu?

Jeśli wpadniesz w sidła hakerów i padniesz ofiarą phishingu nadal możesz udaremnić próby wyrządzenia większych krzywd. Pamiętaj, że liczy się czas, im szybciej zareagujesz, tym większe masz szanse na uniknięcie potencjalnych negatywnych skutków. Jeśli zostaniesz oszukany:

- natychmiast zmień hasła do wszystkich kont,

- skontaktuj się z bankiem lub inną instytucją, z której Twoje dane zostały wyłudzone,

- zgłoś incydent na policję,

- obserwuj swoje konta bankowe i karty kredytowe, aby wykryć ewentualne nieautoryzowane transakcje,

- poinformuj o sytuacji znajomych i rodzinę, aby byli świadomi ewentualnych prób podszywania się pod Ciebie.

Podsumowanie

Podsumowując, phishing stanowi współczesne zagrożenie w cyfrowym świecie, jednak z zastosowaniem kilku sprytnych strategii możemy skutecznie mu przeciwdziałać. Kluczowa jest weryfikacja wiadomości, a także ochrona danych osobowych. Należy być czujnym i starannie sprawdzać podejrzane linki. W przypadku, gdy jednak padniemy ofiarą oszustwa, szybka reakcja jest kluczowa dla minimalizacji szkód. Pamiętaj, świadomość zagrożeń oraz wiedza na temat cyberbezpieczeństwa stanowią najlepszą tarczę przeciwko technikom phishingowym.

Chcesz wiedzieć więcej o bezpieczeństwie w sieci? Zapisz się na darmowy kurs cyberbezpieczeństwa, zwiększ swoją wiedzę i skutecznie zapobiegaj kradzieży swoich danych.

Obecnie większość przedsiębiorstw w swojej komunikacji posługuje się pocztą elektroniczną. To szybki i prosty sposób na korespondencję, z którego korzystamy także prywatnie. Niezależnie od tego, czy wymieniamy informacje osobiste, czy służbowe, warto zadbać o to, aby nasze wiadomości i załączniki były chronione przed niepowołanym dostępem. Ochrona prywatności i bezpieczeństwo danych w cyfrowym świecie stają się coraz ważniejsze, a w dobie wszechobecnych cyberzagrożeń, nie warto bagatelizować wytycznych dotyczących ochrony również podczas korzystania z poczty elektronicznej.

Przed czym się chronić?

Niestety użytkowanie poczty elektronicznej wiąże się z szeregiem potencjalnych zagrożeń. Wśród najczęściej wymienianych pojawiają się podsłuchanie korespondencji, ingerencja w treść maila, sfałszowanie adresu nadawcy, błędne adresowanie, możliwość zainfekowania wirusem, rozsyłanie spamu lub ataki phishingowe. Jak więc zabezpieczyć pocztę elektroniczną i chronić firmę przed wyciekiem danych?

Fundament bezpiecznej komunikacji

Podstawowym sposobem ochrony maili jest szyfrowanie. To proces kodowania wiadomości w taki sposób, że tylko upoważniona osoba może ją odczytać. Istnieją różne metody szyfrowania e-maili, a do najpopularniejszych z nich należą:

- S/MIME (Secure/Multipurpose Internet Mail Extensions) – czyli standard szyfrowania, który wykorzystuje certyfikaty cyfrowe do uwierzytelniania nadawcy i szyfrowania wiadomości. Zapewnia on poufność, integralność i autentyczność korespondencji. Obsługuje go wiele najpopularniejszych programów pocztowych, takich jak Microsoft Outlook czy Apple Mail.

- PGP (Pretty Good Privacy) – to kolejny popularny standard szyfrowania, który również wykorzystuje klucze publiczne i prywatne. PGP jest często stosowany przez osoby szczególnie dbające o prywatność, również prywatnie, ponieważ oferuje wysoki poziom bezpieczeństwa.

- TLS/SSL (Transport Layer Security/Secure Sockets Layer) – to protokoły szyfrowania, które zabezpieczają połączenie między klientem poczty a serwerem. TLS/SSL chroni przed przechwyceniem wiadomości podczas przesyłania. Domyślnie korzysta z niego większość dostawców poczty e-mail, między innymi Google w Gmail.

Nie tylko treści e-mail

Oprócz szyfrowania treści wiadomości, ważne jest również zabezpieczenie załączników. Wśród metod szyfrowania przesyłanych dokumentów znajduje się na przykład szyfrowanie plików za pomocą oprogramowania. Takie zabezpieczenie szyfruje pliki za pomocą hasła. Specjalnym programem można zaszyfrować między innymi pliki PDF, dokumenty Word czy arkusze Excel. Coraz bardziej popularne staje się również szyfrowanie plików w chmurze,dzięki temu nawet w przypadku naruszenia bezpieczeństwa chmury, pliki pozostaną chronione. Innym sposobem jest również szyfrowanie dysków.Takie rozwiązania wykorzystywane są zazwyczaj jeżeli dokumenty są bardzo poufne, tajne lub wrażliwe, właśnie wtedy warto rozważyć szyfrowanie dysków twardych, na których są przechowywane.

Inne ważne aspekty

Dla jeszcze większej ochrony korespondencji e-mail warto wykształcić kilka nawyków i trzymać się konkretnych zasad, które już na początkowym etapie włamania lub zhakowania poczty mogą utrudnić, przedłużyć, a nawet całkowicie udaremnić próbę wykradnięcia danych:

- Silne hasło – używaj silnego i unikalnego hasła do swojego konta e-mail.

- Podpis elektroniczny – zweryfikowany podpis utwierdza odbiorcę o autentyczności przesyłanej wiadomości.

- Dwuskładnikowe uwierzytelnianie (2FA) – podwójne uwierzytelnianiezapewnia dodatkową warstwę ochrony do konta.

- Ostrożność wobec podejrzanych wiadomości – nie otwieraj podejrzanych załączników ani linków z nieznanych źródeł.

- Aktualizacje oprogramowania – regularnie aktualizuj oprogramowanie antywirusowe i system operacyjny.

- Korzystanie z VPN – w przypadku korzystania z publicznych sieci Wi-Fi, używaj VPN (Virtual Private Network), aby zaszyfrować swoje połączenie.

- Edukacja – warto na bieżąco podnosić świadomość w zakresie cyberbezpieczeństwa wśród użytkowników.

Podsumowanie

Bezpieczna korespondencja e-mail to kluczowy element ochrony naszej prywatności i danych w cyfrowym świecie. W obliczu rosnącej liczby cyberzagrożeń, takich jak phishing, wirusy czy wycieki danych, niezbędne jest stosowanie kompleksowych rozwiązań. Stosując się do zasad, możemy znacznie zmniejszyć ryzyko naruszenia bezpieczeństwa i cieszyć się bezpieczną komunikacją elektroniczną, a ostrożność i świadomość zagrożeń to najlepsza ochrona przed niepowołanym dostępem do naszych danych.

Aktualizacja systemu to proces zastępowania starszej wersji oprogramowania systemowego, bądź antywirusowego, nowszą. Polega ona najczęściej na dodaniu nowych plików, modyfikacji istniejących lub usuwaniu zbędnych. Co ważne, aktualizacje jedynie uzupełniają bieżący system, nie usuwają jego poprzedniej wersji, plików użytkownika, ani nie powodują żadnych poważnych modyfikacji – wszystkie dane, historia, wykonane zadania czy zapisane ustawienia pozostają bez zmian. Aktualizacja ma głównie na celu naprawę błędów, rozszerzenie systemu o nowe funkcje i oczywiście ochronę danych użytkownika tak, aby poprawić działanie, bezpieczeństwo i funkcjonalność oprogramowania.

Bez stresu

Cyberprzestępcy nieustannie opracowują nowe wirusy i złośliwe oprogramowania, które mogą uszkodzić system lub wykraść dane. Regularne aktualizacje pozwalają oprogramowaniu antywirusowemu na wykrywanie i neutralizację nowych zagrożeń, zanim zdążą wyrządzić szkody, gwarantując, że Twoje dane nie wpadną w niepowołane ręce. Ponadto:

- Poprawiają wydajność i stabilność systemu – aktualizacje często zawierają poprawki błędów i optymalizacje, które poprawiają wydajność i stabilność oprogramowania.

- Zamykają luki w zabezpieczeniach – luki w oprogramowaniu mogą być wykorzystane przez cyberprzestępców do uzyskania dostępu, aktualizacje często zawierają łatki, które zamykają te luki.

- Dodają nowe funkcje – oprócz zapewnienia ochrony, aktualizacje mogą również dodawać nowe funkcje i ulepszenia do systemu operacyjnego.

Aktualizacja? Zrobię potem

Oprogramowanie antywirusowe powinno być aktualizowane tak często, jak to możliwe. Większość programów antywirusowych oferuje automatyczne aktualizacje, które można skonfigurować tak, aby były wykonywane codziennie lub nawet kilka razy dziennie. Aktualizacje systemu operacyjnego powinny odbywać się równie często, zaraz po udostępnieniu nowych aktualizacji od producenta. Systemy operacyjne także mogą być aktualizowane automatycznie, ale mogą również zostać zaplanowane przez użytkownika na inny czas – ważne, aby nie odkładać tej czynności zbyt długo.

Oprócz oprogramowania antywirusowego i systemu operacyjnego, ważne jest także, aby na bieżąco sprawdzać i aktualizować wszystkie zainstalowane aplikacje oraz wtyczki przeglądarki internetowej. Zaniedbywanie tego kroku może prowadzić do luk w zabezpieczeniach, a na to cyberprzestępcy tylko czekają. Użytkownicy powinni także rozważyć korzystanie z dodatkowych narzędzi ochrony, takich jak zapory sieciowe i programy do ochrony prywatności lub kompleksowo zapobiegać utracie danych, na przykład poprzez tworzenie kopii zapasowych czy zapisywanie plików w chmurze, aby dodatkowo zabezpieczyć swoje dane i aktywność online.

Podsumowanie

Aktualizacje oprogramowań to podstawa dbania o bezpieczeństwo swoich danych. Regularne instalowanie najnowszych wersji nie tylko chroni przed zagrożeniami, ale także często przynosi nowe funkcje i usprawnienia, które mogą poprawić komfort pracy. Warto również pamiętać o tworzeniu kopii zapasowych, które mogą okazać się nieocenione w przypadku niespodziewanych problemów.

W trosce o kompleksową ochronę, Comarch IBARD oferuje bezpieczne przechowywanie danych w chmurze. Dzięki IBARD, nawet w przypadku awarii sprzętu czy ataku cyberprzestępców, Twoje dane pozostaną bezpieczne i łatwo dostępne. Testuj za darmo przez 30 dni!

Haniebny ranking

Hasła są często jedynym zabezpieczeniem chroniącym nasze konta i dane przed cyberatakami. Słabe hasła są łatwym celem dla hakerów, którzy mogą uzyskać dostęp do wrażliwych informacji, a ich wyciek może poważnie zaszkodzić Tobie lub reputacji firmy.

Wśród najczęściej wybieranych haseł pojawiają się:

- 123456

- qwerty123

- qwerty1

- zaq12wsx

- qwerty

Złamanie każdego z nich trwa maksymalnie sekundę, dlatego aby skutecznie chronić swoje dane, hasło powinno być dużo bardziej skomplikowane.

Jak przechytrzyć hakerów?

Silne hasło jest pierwszą linią obrony przed cyberatakami, dlatego warto poświęcić chwilę na jego stworzenie. Jak tworzyć silne hasła, które dużo trudniej złamać? Wystarczy trzymać się kilku podstawowych zasad:

- Długość – im dłuższe hasło, tym trudniej je złamać, eksperci zalecają co najmniej 12 znaków.

- Złożoność – hasło powinno zawierać mieszankę dużych i małych liter, cyfr oraz znaków specjalnych (np. !@#$%^&*).

- Unikalność – każde konto powinno mieć unikalne hasło, dlatego unikaj używania tych samych haseł do różnych serwisów.

- Nieprzewidywalność – unikaj oczywistych haseł, takich jak imiona, daty urodzenia czy nazwy zwierząt.

- Zmiana haseł – regularna zmiana haseł jest dobrym nawykiem, zwłaszcza w przypadku haseł do najważniejszych kont, na przykład w pracy lub bankowości elektronicznej.

Zapiszę na kartce!

Tworzenie silnych haseł może wydawać się niepotrzebne i problematyczne. Takie hasła trudniej zapamiętać, szczególnie jeśli zaleca się stosować inne zabezpieczenie do każdego konta. Instynktem jest zapisanie hasła w telefonie lub na kartce, jednak nie jest to bezpieczne rozwiązanie – kartka lub telefon mogą się zgubić lub zostać skradzione.

Na szczęście nie musimy wymyślać i zapamiętywać skomplikowanych haseł samodzielnie. Istnieje wiele narzędzi, zarówno płatnych, jak i darmowych, które tworzą losowe i bezpieczne hasła. Korzystanie z takich rozwiązań znacznie ułatwia zarządzanie hasłami. Narzędzia te nie tylko szyfrują hasła, zapewniając dodatkowe zabezpieczenie, ale także przechowują je i synchronizują na wszystkich urządzaniach, ułatwiając dostęp do nich. Mogą także automatycznie generować skomplikowane i unikalne hasła za nas.

Wśród najczęściej wybieranych narzędzi do zarządzania hasłami znajdują się:

- 1Password

- KeePass

- Bitwarden

- Dashlane

W firmie, oprócz stworzenia silnego hasła, warto stosować dodatkową protekcję. Dwuskładnikowa autentykacja to kolejna warstwa zabezpieczeń. Warto zadbać też o regularne aktualizacje oprogramowania, aby ochronić się przed lukami w zabezpieczeniach. Równie istotne są okresowo przeprowadzane szkolenia dla pracowników dotyczące bezpieczeństwa cybernetycznego, w celu zwiększenia świadomości na temat zagrożeń i najlepszych praktyk.

Podsumowanie

Tworzenie silnych haseł to inwestycja w nasze bezpieczeństwo online. Choć może się wydawać, że zapamiętanie wielu skomplikowanych haseł jest trudne, istnieje wiele metod i narzędzi, które mogą nam w tym pomóc. Podwójne zabezpieczenia oraz przezorność podczas korzystania z sieci, dodatkowo zwiększają ochronę. Pamiętaj, że dbanie o bezpieczeństwo cyfrowe to praktyka, która może uchronić nas przed wieloma nieodwracalnymi sytuacjami, zarówno w życiu prywatnym, jak i w firmie.

Chcesz wiedzieć więcej o silnych hasłach? A może interesują Cię najczęstsze sposoby ataków w cyberprzestrzeni? Tego i jeszcze więcej na temat bezpiecznej sieci dowiesz się z Darmowego Kursu Cyberbezpieczeństwa – zapisz się teraz!

Chcesz spać spokojnie? Zabezpiecz swoje dane – istota backupu Twoich danych

Backup – polisa ubezpieczeniowa dla Twojego biznesu

Temat backupu danych może wydawać się nudną formalnością, dlatego często o nim zapominamy. Jednak, zagłębiając się w ten obszar, można zauważyć, że dane są jednym z najcenniejszych aktywów każdej firmy. Ich utrata może prowadzić do poważnych konsekwencji finansowych, reputacyjnych, a nawet do upadku przedsiębiorstwa. Obecnie backup i procedury z nim związane mogą zawierać wiele innowacyjnych rozwiązań. To coś, na co warto zwrócić uwagę, szczególnie że współczesne przedsiębiorstwa działające w dynamicznym środowisku cyfrowym, muszą stawić czoła coraz bardziej złożonym zagrożeniom związanym z bezpieczeństwem danych.

Błędy, ataki, awarie…

Przez lata funkcjonowania przedsiębiorstwa wydarzyć może się mnóstwo wypadków, które mogą spowodować uszkodzenie danych lub, co gorsza, ich całkowitą utratę. Do takich sytuacji można zaliczyć:

- Awarie sprzętu – jedna z najczęstszych i jednocześnie najbardziej prozaicznych przyczyn utraty danych. Psucie się dysków twardych, awarie serwerów czy inne problemy sprzętowe mogą prowadzić do ich nieodwracalnego wymazania.

- Błędy ludzkie – przypadkowe usunięcie plików czy błędne formatowanie dysku mogą spowodować nieodwracalne uszkodzenie danych.

- Katastrofy naturalne – pożary, powodzie czy inne zdarzenia losowe mogą zniszczyć sprzęt i dane.

- Ataki hakerskie – phishing, ransomware czy inne rodzaje cyberataków są obecnie coraz większym zagrożeniem dla firm.

Tworzenie kopii zapasowej jest zatem niezbędną procedurą umożliwiającą ochronę danych i ich odtworzenie w razie nieoczekiwanego zdarzenia. Jednak jaki sposób tworzenia backupu wybrać? Czy samo tworzenie kopii zapasowej wystarczy? Co najlepiej ochroni nasze dane i zabezpieczy je przed utratą?

Tylko kopia?

Choć samo tworzenie kopii zapasowych jest kluczowe, to nie wystarczy. Aby zapewnić pełną ochronę danych, niezbędne jest kompleksowe podejście obejmujące szereg czynności i procedur. Comarch IBARD to zaawansowany system backupu, który pozwala na automatyczne tworzenie kopii zapasowych danych w chmurze, ich replikację oraz przywracanie w przypadku awarii. Rozwiązanie to oferuje szereg funkcji, takich jak:

- Szyfrowanie danych – ochrona danych przed niepowołanym dostępem na czas ich przesyłu oraz indywidualnie generowany klucz.

- Backup różnicowy – backupowane są tylko te elementy, które zostały zmienione względem ostatniego pełnego backupu.

- Kreator harmonogramu backupu– pozwala określić czas i częstotliwość przesyłania kopii zapasowej do chmury.

- Raporty – szczegółowe informacje o stanie backupu.

- Synchronizacja danych na wielu urządzeniach – wszystkie dane mogą być odczytywane i edytowane na wszystkich zalogowanych urządzaniach, stacjonarnie i mobilnie.

Fundament backupu

Mimo zaawansowanych narzędzi samo stworzenie backupu nie wystarczy. Skuteczna polityka kopii zapasowych powinna zawierać szczegółowe procedury, które określają specyficzne wytyczne, niezależnie od wybranego rozwiązania.

Należy przede wszystkim zwrócić uwagę na częstotliwość tworzenia backupu. To jak często powinno tworzyć się kopie zapasowe, musi być dostosowane do indywidualnych potrzeb firmy, jednak należy pamiętać, że im częściej dane są modyfikowane, tym częstszy backup jest potrzebny. Ważne, aby zwrócić uwagę na to, jakie dane mają być backupowane. Należy dokładnie określić, które dane mają być chronione i czy istnieją takie, które są ważniejsze dla firmy i muszą być backupowane w pierwszej kolejności. Testowanie kopii zapasowych to także istotna praktyka. Regularne testy przywracania danych są niezbędne, aby upewnić się, że kopie zapasowe są prawidłowe i mogą być wykorzystane w przypadku awarii. Wśród pracowników należy również wyznaczyć osobę lub zespół odpowiedzialny za backup, czyli grupę czuwającą nad procesem tworzenia kopii zapasowych. Nie zwalnia to jednak pracowników od odpowiedzialności za dane firmy. Mimo specjalnie wyznaczonego zespołu, wszyscy pracownicy powinni być przeszkoleni w procedurze tworzenia backupu, aby chronić wykonaną pracę, dane firmy, a w tym, także swoje.

Podsumowanie

Skuteczna polityka backupu jest niezbędna dla każdej firmy, która chce zabezpieczyć swoje dane. Nie wystarczy jedynie tworzyć kopie zapasowe. Konieczne jest kompleksowe podejście, które między innymi obejmuje wybór odpowiedniego rozwiązania backupowego. Istotne jest również opracowanie szczegółowych procedur, które powinny być jasne i zrozumiałe dla wszystkich pracowników.

Inwestycja w skuteczną politykę backupu to inwestycja w przyszłość firmy. Dzięki niej można zminimalizować ryzyko utraty danych i zapewnić ciągłość działania przedsiębiorstwa. Poznaj bezpieczne rozwiązanie backupowe od Comarch, usługę IBARD, dzięki której możesz bezpiecznie przechowywać swoje dane w chmurze.